LinuxParty

LPIC-1 Capítulo 2

EN ESTE CAPÍTULO SE ABARCAN LOS SIGUIENTES OBJETIVOS DEL EXAMEN:

- 102.3: Administrar bibliotecas compartidas (1)

- 102.4: Usar los administradores de paquetes Debian (3)

- 102.5: Utilizar los administradores de paquetes RPM y Yum (3)

- 103.5: Crear, monitorizar y destruir procesos (4)

- 103.6: Modificar las prioridades de ejecución de procesos (2)

rpm : Permite la instalación de paquetes RPM.

rpm [acción] [opción] [archivos-paquetes | nombres-paquetes]

[Acciones]:

- Instalar un paquete: -i [–force|-h|–no-deps|–prefix|–test]

- Actualizar un paquete o lo instala si no existe: -U [–force|-h|–no-deps|–prefix|–test]

- Actualiza un paquete (solo si ya existe una versión anterior): -F (–freshen)

- Desinstalar un paquete: -e [–no-deps]

- Comprobar la suma de verificación de un paquete: -K

- Vuelve a generar la base de datos RPM (corrige errores): –rebuilddb

- Información sobre un paquete: -q [-a(–all)|-f <archivo>|-R| -l(–list)|-p|-i]

- Verificar un paquete: -V [-a(–all)|-f <archivo>]

- Crea un paquete binario a partir de su código fuente y archivos de configuración (ahora rpmbuild): -b

- Crea un paquete binario a partir de un RPM fuente (ahora rpmbuild): –rebuild

[Opciones]:

- Forzar la instalación o actualización de un paquete: –force

- Mostrar # al inicio de líneas a la hora de instalar o actualizar un paquete: -h (–hash)

- No realizar comprobaciones de dependencias de un paquete a la hora de instalar, actualizar o desinstalar: –nodeps

- Comprobar problemas de dependencias en un paquete (no instala ni actualiza, es una “simulación): –test

- Modificar la ruta de instalación o actualización de un paquete (no valido para todos): –prefix new_ruta

- Cuando se pide información de un paquete (-q) o se verifica (-V) podemos hacerlo para todos a la vez: -a (–all)

- Informa de todos los paquetes a los que pertenece un archivo cuando pedimos información (-q) o verificación (-V): -f <archivo> (–file <archivo>)

- Informa de todos los paquetes de los que depende un paquete en cuestión cuando pedimos información: (-q): -R (–requires)

- A la hora de pedir información sobre un paquete (-q) podemos hacerlo de un paquete desinstalado: -p <archivo-paquete>

- Cuando nos informamos sobre un paquete (-q) podemos desplegar una breve información secundaria: -i

- Cuando pedimos información de un paquete (-q) muestra también los archivos contenidos en ese paquete: -l (–list)

LPIC-1 Capítulo 10

EN ESTE CAPÍTULO SE ABARCAN LOS SIGUIENTES OBJETIVOS DEL EXAMEN:

- 110.1 : Realizar tareas administrativas de seguridad (3)

- 110.2 : Configurar la seguridad del host (3)

- 110.3 : Proteger los datos mediante técnicas de encriptación (3)

Proteger el sistema

Hoy en día la mayoría de los ordenadores se encuentran conectados a Internet. Estar conectado a Internet aporta innumerables ventajas a nuestra sociedad, es como salir al exterior pero sin realmente dar un paso de donde nos encontramos. Esto, sin pensarlo, nos parece incluso seguro, nos da la sensación de ser menos vulnerables pero realmente es todo lo contrario, estar conectado a Internet significa prácticamente exponer en cierta forma nuestro ‘yo‘ mas íntimo, a través de fotografías, vídeos, conversaciones, datos bancarios, etc… es por ello que cada día debemos de ser mas conscientes y dedicar mas tiempo, esfuerzo o economía a protegernos del exterior.

En las siguientes secciones veremos algunos puntos básicos a tener en cuenta cuando utilizamos un dispositivo tanto con acceso a red como si nos limitamos a un uso local. Tener un ‘agujero‘ de seguridad en nuestro dispositivo, en el mejor de los casos significaría que solo ese dispositivo se vería comprometido pero en la mayoría de las veces, solamente se trata de una puerta de acceso al interior de nuestra red, red en la que podemos tener servidores con importantes servicios ejecutándose o numerosa información personal que de ninguna de las maneras queremos que sea accedida por terceras personas. Existen muchos puntos a tener en cuenta para ser realmente eficaces con respecto a la posibilidad de parar a un atacante pero este curso abarcará solamente aquellos que se encuentran al nivel exigido para aprobar la certificación y que con serán los siguientes:

Administrar la seguridad de la red

Dejamos atrás de cierta forma todo lo que aquí se recoge con respecto a la seguridad local y damos paso al primer o segundo muro con el que chocará un atacante, y decimos primer o segundo por el mismo motivo que comentábamos en la sección de la seguridad local, puesto que dependerá desde donde se produzca el ataque. Lo que ya tenemos claro es que contra mas piedras pongamos en el muro mas difícil o mas tiempo llevará su derribo y con ello su penetración.

En esta sección del capítulo vamos a estudiar aquellos aspectos a tener en cuenta con referencia a la red. Haremos una pequeña introducción sobre alguna de las técnicas mas usadas para el ciberataque y algunas posibles contramedidas.

Técnicas utilizadas en los ataques y contramedidas

La ciberseguridad es algo que se encuentra en constante cambio, siempre existen mejoras y al poco tiempo se encuentran vulnerabilidades que explotar para esas nuevas mejoras. Se pueden encontrar vulnerabilidades a nivel de software o hardware por lo que es importante mantenerse siempre actualizado. A continuación se enumerarán algunas técnicas de ataque o tipos de vulnerabilidades y sus contramedidas o posibles métodos preventivos para la detección de lo que puede estar sucediendo en nuestro sistema:

EN ESTE CAPÍTULO SE ABARCAN LOS SIGUIENTES OBJETIVOS DEL EXAMEN:

- 105.1: Personalizar y utilizar el entorno de la consola (4)

- 105.2: Programar shell scripts (4)

- 108.3: Funcionamiento y configuración del correo electrónico (3)

- 105.3: Administración básica de datos SQL (2)

El entorno de Consola, Shell Scripts, el Correo Electrónico y uso básico de SQL

Administrar el entorno de la consola

En el Capítulo 1 “Herramientas básicas para la línea de comandos Linux” vimos las consolas mas comunes para entornos Linux, como se exportaba una variable, diferencia entre comandos internos y externos a la shell, y alguna que otra característica del empleo del modo comando. Durante el Capítulo 7 “Administrar el sistema” aprendimos como crear un entorno para un usuario y que archivos eran los que definirían sus características, archivos que dependían en gran medida del directorio /etc/skel (comúnmente llamado directorio esqueleto). Vimos que este directorio contenía aquellos archivos con los que de algún modo queríamos preconfigurar o proporcionar una configuración local base para un entorno de usuario. Vamos a repasar brevemente estos archivos puesto que a continuación veremos en cual de ellos deberemos de modificar datos dependiendo de donde queremos que tomen efectos, bien de forma local y aislada para un usuario, o de forma global, lo que afectará a todos los usuarios del sistema.

Correo electrónico

A diferencia de otros sistemas, en Linux el correo electrónico es uno de los servicios de red mas importantes. Linux hace uso del correo electrónico para muchas de sus tareas. Además de estar estrechamente ligado a las cuentas de los usuarios, el correo en Linux es utilizado por ejemplo para informar de sus actividades programadas con cron, o enviar notificaciones sobre operaciones realizadas por shell scripts, entre otras. El servidor de correo contiene los mensajes entrantes de cada usuario, normalmente en /var/spool/mail, aunque como siempre, esto pueda variar en función de la distribución que estemos usando. Deberemos de tener un conocimiento básico sobre su funcionamiento, configuración y posibilidades (crear alias de correo, reenviar correos, configurar el correo en aplicaciones clientes, etc…).

Existen varios protocolos para administrar el correo electrónico, siendo el mas común SMTP (Simple Mail Transfer Protocol, Protocolo simple de transferencia de correo). En la mayoría de ocasiones se utiliza SMTP como sistema de entrega de correo, por estar diseñado como sistema push (el sistema emisor inicia la transferencia). No obstante en la etapa final del envío del correo se utilizan protocolos de tipo pull (el sistema receptor inicia la transferencia) como POP (Post Office Protocol, Protocolo de oficina de correos) o IMAP (Internet Message Access Protocol, Protocolo de acceso a mensajes de Internet). Estos protocolos son útiles sobre todo cuando el sistema receptor es el equipo de un usuario, el cual suele permanecer apagado en muchas ocasiones. La diferencia básica entre ambos protocolos es que con POP descargaremos los mensajes a nuestro equipo y con IMAP podremos leerlos desde el propio servidor.

LPIC-1 Capítulo 8

EN ESTE CAPÍTULO SE ABARCAN LOS SIGUIENTES OBJETIVOS DEL EXAMEN:

- 109.1: Fundamentos de los protocolos de Internet (4)

- 109.2: Configuración básica de redes (4)

- 109.3: Resolución de problemas básicos de red (4)

-

109.4: Configuración DNS en el lado del cliente (2)

Configuración básica de redes TCP/IP

La mayoría de los sistemas Linux están conectados a una red, ya sea como máquinas clientes, servidores o ambos a la vez. Es por ello necesario saber como configurar las herramientas básicas de red, de manera que sea posible mantener comunicaciones con el exterior.

Una red a parte de estar formada por máquinas clientes y servidoras, consta de una serie de dispositivos que deben estar interconectados como son los routers, switch, hubs, modems, hardware, radioenlaces y/o telefonía IP, además de servicios y programas.

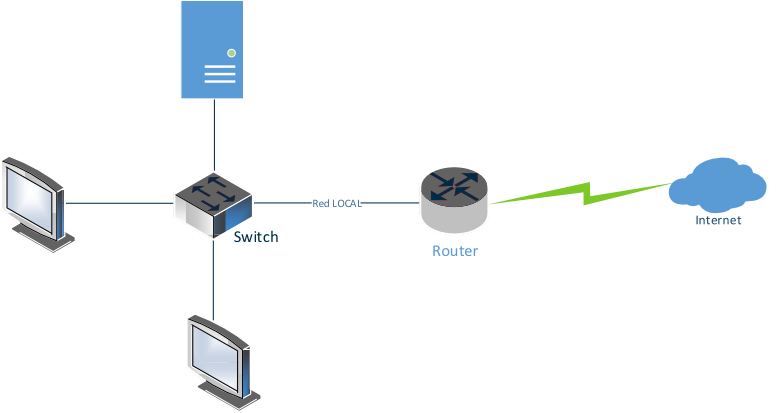

Un esquema de red básico donde se usan PCs clientes, servidor, switch o hub y router con conexión al exterior, podría ser el siguiente:

Nota: En la red de la imagen se ha utilizado un switch y no hub. Los hub redirigen todo el tráfico entre todos los ordenadores, mientras que los switch son lo bastante inteligentes como para enviar paquetes solo al destino pertinente, además los hub sólo permiten una transmisión semidúplex (como la usada por los walkie-talkies, mientras uno envía mensaje el otro extremo solo escucha), por el contrario, los switch usan conexiones dúplex, en la que ambas partes pueden enviar información al mismo tiempo. Estas características hacen superiores a los switch frente a los hubs.

LPIC-1 Capítulo 8

EN ESTE CAPÍTULO SE ABARCAN LOS SIGUIENTES OBJETIVOS DEL EXAMEN:

- 109.1: Fundamentos de los protocolos de Internet (4)

- 109.2: Configuración básica de redes (4)

- 109.3: Resolución de problemas básicos de red (4)

-

109.4: Configuración DNS en el lado del cliente (2)

Configuración básica de redes TCP/IP

Configurar la red en Linux

Durante la instalación de una distribución de Linux, lo mas normal es que se pida que realicemos la configuración de la tarjeta de red de forma casi automática, con una serie de parámetros que nos permitan conectarnos a Internet o bien mantener comunicación con los dispositivos de nuestra red local. Normalmente basta con marcar que queremos recibir unos parámetros de forma automática vía DHCP. No obstante podremos introducir de forma manual y personalizada esos valores si indicamos que queremos conservar una configuración estática.

Los parámetros mínimos para que una red pueda tener comunicación con el resto de dispositivos son: la dirección IP del host, la máscara de red, la puerta de acceso y un servidor DNS. Veremos estos y otros parámetros en la sección de “configuración de red con parámetros estáticos”

Para aprender a configurar la red desde 0 vamos a suponer que no la hemos configurado ya durante la instalación y que además no vamos a usar las herramientas GUI que se nos ofrecen para tal fin. Dicho esto comencemos.

EN ESTE CAPÍTULO SE ABARCAN LOS SIGUIENTES OBJETIVOS DEL EXAMEN:

- 107.1: Administrar cuentas de usuarios y grupos, y los archivos del sistema relacionados (5)

- 108.2: El registro del sistema (3)

- 107.2: Automatizar las tareas de administración del sistema mediante la programación de tareas (4)

Administrar el sistema

Sobre usuarios y grupos

Usuarios

Linux nos permite dar casi cualquier nombre a una cuenta de usuario. Las reglas mas “liberales” sobre nombres de usuario nos permiten usar caracteres en minúsculas y mayúsculas (para Linux, Andrea, andrEa y andrea serán cuentas diferentes) , tener una longitud de hasta 32 caracteres y usar algunos caracteres especiales como el guión bajo (_), el punto (.) o el signo del dólar ($) al final del nombre. Se recomienda que las cuentas de usuarios comiencen con una letra, aunque se pueden emplear números incluso caracteres de puntuación como el ‘.‘ y el ‘_‘. Algunas utilidades usadas para la creación de cuentas de usuarios son mas restrictivas, por lo que nos podemos encontrar problemas a la hora de crear un nombre con espacios, mas de 8 caracteres o incluso que no nos permitan comenzar el nombre con caracteres especiales, números o incluso usar letras mayúsculas.

SU y SUDO

Tanto el programa su como el programa sudo nos permiten ejecutar ordenes con privilegios de root o en el caso de su, ingresar al sistema con la cuenta de otro usuario. Dicho esto, las situaciones típicas para usar estos comandos serán para el caso de su:

- Estamos logueados con nuestro usuario estándar y necesitamos ejecutar una o varias tareas como root, ya sean ejecutar binarios, modificar archivos crearlos o eliminarlo

- Estamos con un usuario cualquiera, incluido root, y nos vemos en la necesidad de pasarnos a otro usuario

Para el uso de sudo, tendremos que vernos en la necesidad de obtener privilegios de root de forma temporal para realizar tareas administrativas.

El nombre de su deriva de la abreviatura SuperUser o en otros casos leeremos que viene de Substitute User. El nombre de sudo es la abreviatura del Inglés Substitute User do.

-

LPIC

- Comandos deb y rpm para la administración de paquetes y dependencias.

- Capítulo 2 - Curso LPIC-1 400 - Administración de paquetes, deb y rpm: RPM y Debian

- Capítulo 2 - Curso GRATIS LPIC-1 400 - Herramientas de administración del software: RPM y Debian

- Capítulo 7 - Curso GRATIS LPIC-1 400 - Administrar el sistema 2/2

- Capítulo 7 - Curso GRATIS LPIC-1 400 - Administrar el sistema 1/2

- Capítulo 10 - Curso GRATIS LPIC-1 400 - Proteger el sistema 2/2

- Capítulo 10 - Curso GRATIS LPIC-1 400 - Proteger el sistema 1/2

- Capítulo 9 - Curso GRATIS LPIC-1 400 - El entorno de Consola, Shell Scripts, el Correo Electrónico y uso básico de SQL 2/2

- Capítulo 9 - Curso GRATIS LPIC-1 400 - El entorno de Consola, Shell Scripts, el Correo Electrónico y uso básico de SQL 1/2

- Capítulo 8 - Curso GRATIS LPIC-1 400 - Configuración básica de redes TCP/IP 1/2

- Capítulo 8 - Curso GRATIS LPIC-1 400 - Configuración básica de redes TCP/IP 2/2

- Capítulo 6 - Curso GRATIS LPIC-1 400 - COnfigurar el sistema de ventanas de X, localización y sistema de impresión

- Capítulo 5 - Curso GRATIS LPIC-1 400 - Inicializar sistemas Linux: SysV, Upstart y systemd

- Capítulo 4 - Curso GRATIS LPIC-1 400 - Filesystem y la Administración de archivos

- Capítulo 3 - Curso GRATIS LPIC-1 400 - Instalar, configurar y administrar el hardware del equipo